医療情報システムの安全管理に関するガイドライン6.0版遵守項目

3省2ガイドラインのうち「医療情報システムの安全管理に関するガイドライン 第6.0版(令和5年5月)」について、

https://www.mhlw.go.jp/stf/shingi/0000516275_00006.html

参考用に、見出しと遵守項目のみ、ブログに貼り付けます。

本当は重要記載もこのブログに貼り付けたいのですが、全部貼り付けるのは時間がかかると思うので、企画管理編までとりあえず貼り付けました。追ってシステム運用編とあと総務・経産のもやります。ブログに書くよりExcelに表形式でまとめた方がわかりやすいかなあ。

6版になって、構成も読みやすさも良くなっていて良いと思います。ただ、内容はやはりかなり厳しめですね。

- 〇概説編

- 〇経営管理編 [Governance]

- 【はじめに】

- 1.安全管理に関する責任・責務

- 1.2 医療機関等における責任

- 1.2.1 通常時における責任【遵守事項】

- 2.リスク評価を踏まえた管理

- 3.安全管理全般(統制、設計、管理等)

- 3.1 統制

- 3.1.1 情報セキュリティ対策のための統制【遵守事項】

- 3.1.2 医療情報システムにおける統制上の留意点【遵守事項】

- 3.2 設計

- 3.2.1 情報セキュリティ方針を踏まえた情報セキュリティ対策の整備【遵守事項】

- 3.2.2 情報セキュリティ対策を踏まえた訓練・教育【遵守事項】

- 3.3 安全管理対策の管理

- 3.3.1 安全管理状況の自己点検【遵守事項】

- 3.3.2 情報セキュリティ監査【遵守事項】

- 3.4 情報セキュリティインシデントへの対策と対応

- 3.4.1 事業継続計画(BCP:Business Continuity Plan)の整備と訓練【遵守事項】

- 3.4.2 情報共有・支援、情報収集【遵守事項】

- 3.4.3 情報セキュリティインシデントへの対応体制【遵守事項】

- 4.安全管理に必要な対策全般

- 5.医療情報システム・サービス事業者との協働

- 〇企画管理編 [Management]

- 【はじめに】

- 1.管理体系【遵守事項】

- 2.責任分界【遵守事項】

- 3.安全管理のための体制と責任・権限【遵守事項】

- 4.医療情報システムの安全管理において必要な規程・文書類の整備【遵守事項】

- 5.安全管理におけるエビデンス【遵守事項】

- 6.リスクマネジメント(リスク管理)【遵守事項】

- 7.安全管理のための人的管理(職員管理、事業者管理、教育・訓練、事業者選定・契約)【遵守事項】

- 8.情報管理(管理、持ち出し、破棄等)【遵守事項】

- 9.医療情報システムに用いる情報機器等の資産管理【遵守事項】

- 10.運用に対する点検・監査【遵守事項】

- 11.非常時(災害、サイバー攻撃、システム障害)対応とBCP策定【遵守事項】

- 12.サイバーセキュリティ【遵守事項】

- 13.医療情報システムの利用者に関する認証等及び権限【遵守事項】

- 14.法令で定められた記名・押印のための電子署名【遵守事項】

- 15.技術的な安全管理対策の管理【遵守事項】

- 16. 紙媒体等で作成した医療情報の電子化【遵守事項】

〇概説編

https://www.mhlw.go.jp/content/10808000/001102570.pdf

1.はじめに

2.本ガイドラインの対象

2.1 医療機関等の範囲

医療機関等とは、病院、一般診療所、歯科診療所、助産所、薬局、訪問看護ステーション、介護事業者、医療情報連携ネットワーク運営事業者等を想定する。

2.2 医療情報・文書の範囲

本ガイドラインで対象とする医療情報とは、医療に関する患者情報(個人識別情報)を含む情報を想定する。 本ガイドラインで対象とする文書は、医療情報を含む文書全般を想定し、法定の保存義務の有無を問わない。

2.3 医療情報システムの範囲

本ガイドラインが対象とする医療情報システムは、医療情報を保存するシステムだけではなく、医療情報を扱う情報システム全般を想定する。これには、医療情報システム・サービス事業者(※)により提供されるシステムだけでなく、医療機関等において自ら開発・構築されたシステムが含まれる。 なお、医療情報を含まない患者への費用請求に関する情報しか取り扱わない会計・経理システム等は、本ガイドラインにおける医療情報システムには含まない。

(※)本ガイドラインで用いる「医療情報システム・サービス事業者」とは、医療情報システムの製造、開発、販売及び保守を行う事業者や、医療情報システムを活用したサービスの提供、保守等を行う事業者など、医療機関等が医療情報システムを利用・管理する上で関係する事業者全般を想定する。

3.本ガイドラインの構成、読み方

3.1 各編の目的・概要

3.2.医療機関等の特性に応じた読み方

オンプレかクラウドか、運用担当者の有無で読むべき箇所を教えてくれている。

3.3 第5.2版との関係

4. 本ガイドラインの前提

4.1 医療情報システムの安全管理の目的

4.1.1 医療情報システムで取り扱う医療情報の重要性

4.1.2 医療情報システムの有用性

4.1.3 医療情報システムの安全管理の必要性

4.2 医療情報システムの安全管理に必要な要素

医療機関等の特性を踏まえ、情報セキュリティの要素である「機密性(Confidentiality)」、「完全性(Integrity)」、「可用性(Availability)」のバランスを取りながら、リスクに対応する

4.3 医療情報システムの安全管理に関連する法令

医療情報システムに直接関連する法令としては、

・ 個人情報の保護に関する法律(平成15年法律第57号)

・ e-文書法、厚生労働省の所管する法令の規定に基づく民間事業者等が行う書面の保存等における情報通信の技術の利用に関する省令(平成17年厚生労働省令第44号)及び「民間事業者等が行う書面の保存等における情報通信の技術の利用に関する法律等の施行等について」(平成17年3月31 日付け医政発第0331009 号・薬食発第0331020 号・保発第 0331005 号厚生労働省医政局長・医薬食品局長・保険局長連名通知。平成28年3月31日最終改正。)

・ 「診療録等の保存を行う場所について」(平成14年3月29日付け医政発第0329003号・保発第0329001 号厚生労働省医政局長、保険局長連名通知。平成25年3月25日最終改正。)

が挙げられる。

また、サイバー攻撃の脅威が近年増大していることに鑑み、医療法施行規則(昭和23年厚生省令第50 号)第 14 条第2項において、病院、診療所又は助産所の管理者が遵守すべき事項として、医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律施行規則(昭和 36 年厚生省令第1号)第11 条第2項において薬局の管理者が遵守すべき事項として、サイバーセキュリティの確保について必要な措置を講じなければならないとしている。 なお、医療従事者等が作成する文書については、関係する法令により示されており(例えば医師法における診療録)、各法令が求める内容に従って作成する必要がある。その上で、電磁的記録による保存を行うことができる文書等に記録された情報を電子媒体に保存する場合には、当該情報の見読性・真正性・保存性が確保されている必要がある。 また、医療情報を含む文書であって署名を求めるものに対して、電子署名を施す場合には、電子署名及び認証業務に関する法律(平成12年法律第102号)第2条に基づく電子署名を行うほか、本ガイドラインに基づき適切な措置を講じることが求められる。

4.4 医療情報システムに関する統制

内部統制としては、

・ 組織としての安全管理等に関する基本的な方針や計画の策定

・ 安全管理等に必要な組織・体制の整備

・ 組織における安全管理のルールとなる規程類の整備

・ 上記に基づく運用

等を実施することが求められる。

の法令等に掲げる基準を満たした医療情報システム・サービス事業者を選定し、当該事業者との契約等において、双方の認識の齟齬が生じないよう、提供される情報システムやサービスの内容、当該事業者が行う業務内容、当該事業者との責任分界、役割分担、協働体制などを明確にした上で合意形成を図ることが求められる。 加えて、当該事業者に対して、必要に応じて、「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」の遵守状況を確認するなど、当該事業者の管理も求められる。

4.5 リスク評価とリスク管理

医療情報システムの安全管理上のリスク評価、リスク管理を実施するに当たっては、医療情報システム・サービス事業者から技術的対策等の情報を収集することが重要である。

例えば、総務省・経済産業省が定めている「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」における「サービス仕様適合開示書」や

日本画像医療システム工業会(JIRA)の工業会規格(JESRA:Japanese Engineering Standards of Radiological Apparatus)及び保健医療福祉情報システム工業会(JAHIS)のJAHIS標準となっている「『製造業者/サービス事業者による医療情報セキュリティ開示書(略称:MDS/SDS:Manufacturer / Service Provider Disclosure Statement for Medical Information Security)』ガイド」で示されているチェックリスト等

を参考に、当該事業者から情報提供していただく等により、当該事業者と医療情報システムの安全管理上のリスクについて共通の理解を得た上で、リスク管理に関する合意形成(リスクコミュニケーション)を図ることが求められる。また、合意した内容を契約書やSLA(Service Level Agreement:サービス品質保証、サービスレベル合意書)等の形で双方の合意文書として明らかにした上で、具体的な責任分界を踏まえた運用を行うことが求められる。

4.6 医療情報システムにおける認証・認可

医療情報システムにおいては、このような識別子の発行や、本人であることを確認するための仕組み(認証方法)のいずれも、高い水準のものを採用することが求められる。例えばIDの発行については、対面など確実に身元確認が取れる方法を採用する、認証方法については、複数の要素を用いて認証するなどの方法が挙げられる。

4.7 医療情報の外部保存

〇経営管理編 [Governance]

https://www.mhlw.go.jp/content/10808000/001102573.pdf

【はじめに】

医療情報システム・サービス事業者(以下「システム関連事業者」という。)

<水町コメント>なぜ定義語を変えるのか?

1.安全管理に関する責任・責務

1.1 安全管理に関する法令の遵守【遵守事項】

① 医療情報システムの安全管理に関係する法令等を遵守すること。

② 医療機関等で業務に従事する職員や関係するシステム関連事業者等に対して、医療情報システムに関係する法令等を遵守させること。

1.1.1 医療情報システムに対する医療機関等の責任

1.1.2 医療機関等における法令上の責任

➢医療機関等における医療情報の取扱いに関する責任には、法律の観点から見ると、行政法上・刑事上・民事上の責任などがある。

➢ 医療機関等における医療情報システムの安全管理に関する責任は、医療機関等の運営上の責任であることから、業法責任(行政法上の責任)が中心となる。また、医療機関等で業務に従事する職員や関係するシステム関連事業者等による秘密漏洩や医療情報の漏洩等による損害賠償を防ぐ責任もある。

<水町コメント>いや、「業法責任が中心」っておかしくないか。だって、安全管理責任を果たせずに、民事上多額の賠償責任を負うことだって考えられるし、なぜ「中心」と言えるのか。役所が作っているGLだから、役所からみたら業法が中心だから、そう書いてあるだけでは。

➢ なお、サイバー攻撃の脅威が近年増大していることに鑑み、医療法施行規則(昭和23年厚生省令第50 号)第 14 条第2項において、病院、診療所又は助産所の管理者が遵守すべき事項として、医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律施行規則(昭和36年厚生省令第1号)第11条第2項において薬局の管理者が遵守すべき事項として、サイバーセキュリティの確保について必要な措置を講じなければならないとしている。

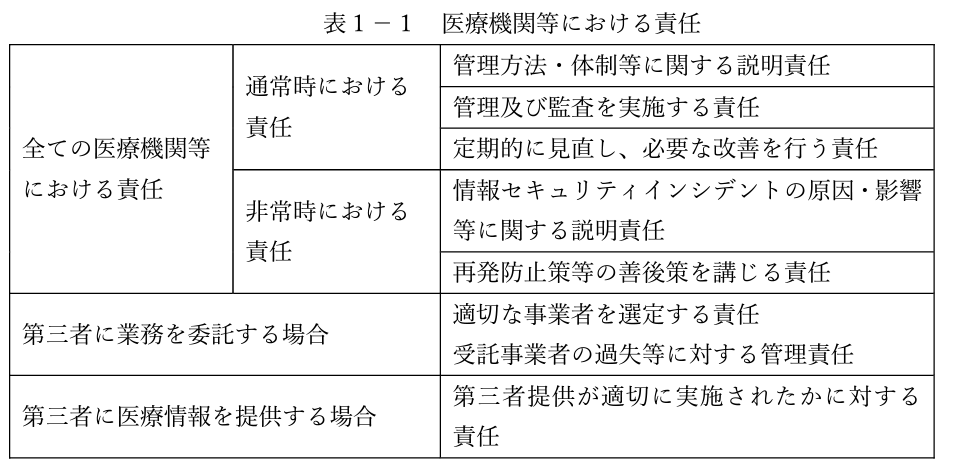

1.2 医療機関等における責任

1.2.1 通常時における責任【遵守事項】

<説明責任>

① 医療情報システムの安全管理に関して、原則として文書化し、管理する体制を整えること。

② 患者等への説明を適切に行うための窓口の設置等の対策を行うこと。

<管理責任>

① 医療情報システムの安全管理に関する管理責任を適切に果たすために必要な組織体制を整備すること。

② 定期的に管理状況に関する報告を受けて状況を確認するとともに、組織内において監査を実施すること。

<定期的な見直し、必要に応じた改善を行う責任>

① 医療情報システムに関する安全管理を適切に維持するための計画を策定すること。

② 医療情報に関する安全管理を適切に維持するために、定期的な見直しを実施し、必要に応じて、改善措置を講じるよう、企画管理者及びシステム運用担当者に指示すること。

1.2.2 非常時における責任【遵守事項】

<説明責任>

① 情報セキュリティインシデントが生じた場合、患者の生命・身体への影響を考慮し、可能な限りの医療継続を図るとともに、その原因や対策等について患者、関係機関等に説明する体制を速やかに構築すること。

<善後策を講ずる責任>

① 情報セキュリティインシデントが生じた場合、医療機関等内、システム関連事業者及び外部関係機関と協働して、インシデントの原因を究明し、インシデントの発生や経緯等を整理すること。

② 情報セキュリティインシデントが生じた場合、その原因を踏まえた再発防止策を講じること。

③ ①②の対応を可能とするため、通常時から非常時を想定し、システム関連事業者や外部関係機関と協働関係を構築するとともに、再発防止策を検討できるよう、通常時から非常時を想定した体制や措置を講じておくこと。

1.3 委託における責任

1.3.1 委託(第三者委託)における責任【遵守事項】

① 医療情報システムの安全管理について、システム関連事業者に委託する場合は、法令等を遵守し、委託先事業者の選定や管理を適切に行うこと。

「医療・介護関係事業者における個人情報の適切な取扱いのためのガイダンス」の「Ⅳ 医療・介護関係事業者の義務等 7.安全管理措置、従業者の監督及び委託先の監督(法第23条~第25条)」も参照

1.3.2 委託(第三者委託)における責任分界【遵守事項】

① 業務等を委託する場合には、委託する業務等の内容及び責任範囲並びに役割分担等の責任分界を明確にし、認識の齟齬等が生じないよう、書面等により可視化し、適切に契約等の取決めを実施し、保管すること。

委託先事業者との責任分界については、「5.医療情報システム・サービス事業者との協働」も参照

1.4 第三者提供における責任【遵守事項】

① 医療情報を第三者提供する場合、法令等を遵守し、手続き等の記録等を適切に管理する体制を整備すること。

② 医療情報を第三者提供する場合、医療機関等と第三者それぞれが負う責任の範囲をあらかじめ明確にし、認識の齟齬等が生じないよう、書面等により可視化し、適切に管理すること。

提供された医療情報を受領した第三者は、当該情報を適切に管理する責任が生じる。なお、提供元の医療機関等においては、原則として適切な第三者提供がなされる限り、その後の当該情報の保護に関する責任は離れる。なお、情報を第三者に提供しても、提供元の医療機関等の側で当該情報を完全に削除しない限り、当該情報はなお当該医療機関等の下に存在するため、その場合は当該情報に対する適切な管理責任が残ることになる。

2.リスク評価を踏まえた管理

2.1 医療情報システムにおけるリスク評価の実施 【遵守事項】

① 取り扱う医療情報に応じたリスク分析・評価を踏まえ、対応方針を策定し、リスク管理方針(リスクの回避・低減・移転・受容)を決定すること。

② リスク分析を踏まえたリスク管理が必要な場面の整理、対策として求められる体制、並びにルール等の企画、整備及び管理について、企画管理者に指示すること。

③ 経営層の方針及びリスク分析を踏まえ、具体的にシステム面からの最適なリスク管理措置を検討し、実装、運用するよう、企画管理者に指示すること。

2.2 リスク評価を踏まえた判断

2.2.1 リスク評価を踏まえたリスク管理【遵守事項】

① リスク評価を踏まえ、医療情報の重要性及び医療の継続性並びに経営資源の投入及びリスク管理対策の実施の継続可能性等を鑑みて、リスク管理方針を決定すること。

② リスク評価結果及びリスク管理方針に関する説明責任を果たすこと。

2.2.2 情報セキュリティマネジメントシステム(ISMS:Information Security Management System)の実施【遵守事項】

① リスク管理方針を踏まえ、医療情報及び医療情報システムといった医療機関等における情報資産のセキュリティに関する管理を、通常業務の一環として整え、ISMSを策定し、実施すること。

2.2.3 リスク分析を踏まえた要求仕様適合性の管理【遵守事項】

① 医療機関等のリスク管理方針に基づき、システム関連事業者による適切なリスク管理を実施し、医療機関等の要求仕様への適合性を確認し、管理すること。

3.安全管理全般(統制、設計、管理等)

3.1 統制

3.1.1 情報セキュリティ対策のための統制【遵守事項】

① 統制の体系を理解し、医療機関等における情報セキュリティ対策に関する統制の実効性を確保するために必要な規程類、管理体制等を整備するとともに、適切に統制が機能しれているかを確認すること。

➢(略)システム関連事業者との適切な協働体制等の整備が必要となる。(「5.医療情報システム・サービス事業者との協働」に、事業者の選定、管理、ならびに、事業者との間での責任分界管理に関する考え方を示す。)

➢ 情報セキュリティ対策に関する統制が適切に機能していることを確認することは、リスク管理方針や情報セキュリティ対策の見直しの観点からも重要である。そのため、情報セキュリティ対策に関する業務や措置の実行記録や行動証跡類を確保することも求められる。

3.1.2 医療情報システムにおける統制上の留意点【遵守事項】

① 医療機関等の規模や組織構成、特性等を踏まえた統制の内容を検討すること。

② 医療機関等において安全管理を直接実行する医療情報システム安全管理責任者及び企画管理者を設置すること。

③ 情報セキュリティ対策に関する統制は、医療機関等内の組織や人事等の統制とは区別し、医療機関等全体における統制の一つと位置付けて、組織横断的に実施すること。

④ 情報セキュリティ対策に関する統制の対象には、医療機関等に直接雇用されている職員だけでなく、システム関連事業者の担当者や派遣社員など、医療機関等が直接雇用していない者も含むこと。

➢ 医療機関等において、情報セキュリティ対策に関する統制の実効性を確保するために、安全管理を直接実行する医療情報システム安全管理責任者及び企画管理者を設置する必要があり、必要に応じて、企画管理者等が行う管理を支援するための医療情報システム管理委員会等の組織を設置することも有用である。

なお、医療機関等の規模、組織等を勘案して、経営層が企画管理者等の職務を兼務することは妨げられない。 なお、医療情報システム安全管理責任者としての職務は、経営層が担うことを想定しているが、医療機関等の規模・組織等を考慮して、企画管理者が医療情報システム安全管理責任者を兼務することは妨げられない。

3.2 設計

3.2.1 情報セキュリティ方針を踏まえた情報セキュリティ対策の整備【遵守事項】

① リスク評価及びリスク管理方針を踏まえて、情報セキュリティ方針を整備すること。

② 情報セキュリティ方針に基づき、自医療機関等の実態を踏まえて、実施可能な内容で、実効性のある、適切な情報セキュリティ対策を整備するよう、企画管理者に指示し、管理すること。

3.2.2 情報セキュリティ対策を踏まえた訓練・教育【遵守事項】

① 整備した規程類を適切に利用し、情報セキュリティ方針を遵守した対策が実施できるよう、通常時から情報セキュリティ対策に関する統制対象者すべてに対して定期的な教育・訓練を実施すること。

➢ このため、整備した規程類及び情報セキュリティ対策については、関係者が認知し、その上で遵守することができるよう、通常時から定期的に教育・訓練することが重要である。この教育・訓練については、医療情報システムに関係する者全員に対して行うことが重要である。

3.3 安全管理対策の管理

3.3.1 安全管理状況の自己点検【遵守事項】

① 医療機関等において医療情報システムに関する安全管理対策が適切に実施されていることを確認するため、企画管理者やシステム運用担当者に定期的に自己点検を行うよう指示し、その結果報告を受け、必要に応じて改善に向けた対応を指示すること。

3.3.2 情報セキュリティ監査【遵守事項】

① 医療機関等内で、企画管理者及びシステム運用担当者から独立した組織による内部監査、または医療機関等とは異なる機関による外部監査を実施し、管理責任を果たすこと。

② 内部監査又は外部監査の結果を踏まえ、必要に応じて、安全管理措置の改善に向けた対応を企画管理者やシステム運用担当者に指示するとともに、その対応結果をフォローすること。

3.4 情報セキュリティインシデントへの対策と対応

3.4.1 事業継続計画(BCP:Business Continuity Plan)の整備と訓練【遵守事項】

① 情報セキュリティインシデントの発生に備え、非常時における業務継続の可否の判断基準、継続する業務内容の選定等に係る意思決定プロセスを検討し、BCP等を整備すること。

② 情報セキュリティインシデントにより、医療機関等内の医療情報システムの全部又は一部に影響が生じる場合に備え、医療情報システムの適切な復旧手順を検討するよう、企画管理者やシステム運用担当者に指示するとともに、当該復旧手順について随時自己点検を行うよう指示した上で、その結果報告を受け、必要に応じて、改善に向けた対応を指示すること。

③通常時に整備していた BCP が、非常時において迅速かつ的確に実施できるよう、通常時から定期的に訓練・演習を実施し、その結果を踏まえ、必要に応じて改善に向けた対応を企画管理者やシステム運用担当者に指示すること。

3.4.2 情報共有・支援、情報収集【遵守事項】

① 情報セキュリティインシデントの発生に備え、システム関連事業者又は外部有識者と非常時を想定した情報共有や支援に関する取決めや体制を整備するよう、企画管理者に指示すること。

② 情報セキュリティインシデントの未然防止策として、通常時から医療情報システムに関係する脆弱性対策やEOS(End of Sale, Support, Service:販売終了、サポート終了、サービス終了)等に関する情報を収集し、速やかに対策を講じることができる体制を整えるよう、企画管理者やシステム運用担当者に指示すること。

3.4.3 情報セキュリティインシデントへの対応体制【遵守事項】

① 情報セキュリティインシデントの発生に備え、厚生労働省、都道府県警察の担当部署その他の所管官庁等に速やかに報告するために必要な手順や方法、体制などを整備するよう、企画管理者に指示すること。

② 情報セキュリティインシデントが発生した場合に、厚生労働省等への報告のほかに、患者等に対する公表・広報を適切に行える体制を、通常時から整備すること。

➢ 具体的には、情報セキュリティインシデントの発生に対して、影響範囲や損害の特定、被害拡大防止を図るための初動対応、原因の究明、再発防止策の検討を速やかに実施するための CSIRT(Computer Security Incident Response Team(緊急対応体制))等を整備することが望ましい。特に一定規模以上の病院や、地域で重要な機能を果たしている医療機関等においては、地域医療に与える影響の大きさを鑑みると、CSIRTの整備が強く求められる。

➢ 不正ソフトウェアの混入などによるサイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害が発生し、個人情報の漏洩や医療提供体制に支障が生じる又はそのおそれがある事案であると判断された場合には、「医療機関等におけるサイバーセキュリティ対策の強化について」(平成30年10月29日付け医政総発1029第1号・医政地発1029第3号・医政研発1029第1号厚生労働省医政局関係課長連名通知)に基づき、所管官庁への連絡等、必要な対応を行うこととなっている。

➢ また、患者の個人情報を含む医療情報の漏洩等が生じた場合には、個人情報保護法に基づく報告等が必要である(同法第26条、同法施行規則第8条)。

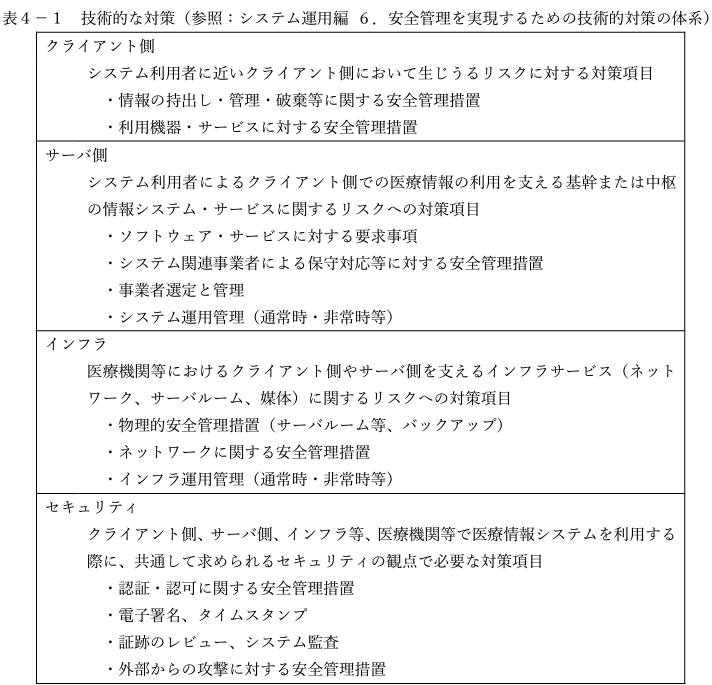

4.安全管理に必要な対策全般

4.1 必要な対策項目の概要【遵守事項】

① 医療情報システムの安全管理に必要な対策項目(下表参照。)の概要を認識した上で、企画管理者やシステム運用担当者に対して、それぞれの対策項目に係る具体的な方法について整理する旨を指示し、それぞれの対策事項が対応できている旨を確認すること。

② 対応ができてない対策項目がある場合、その理由を確認し、対応の要否を判断の上、必要に応じて対応を指示すること。

4.2 必要な措置【遵守事項】

① 医療情報システムの安全管理対策項目の特徴を認識し、企画管理者やシステム運用担当者に、必要に応じて、対策項目に掲げられる措置をとるよう指示すること。

5.医療情報システム・サービス事業者との協働

5.1 事業者選定【遵守事項】

① 委託する事業者を選定する場合には、本ガイドライン及び法令等が求める要件を満たすシステム関連事業者を選定するよう指示すること。

② 委託する事業者を選定する場合には、JIS Q 15001、JIS Q 27001又はこれと同等の規格の認証を受けているシステム関連事業者を選定するよう指示すること。

5.1.1 事業者選定

➢ 個人情報保護法では委託先の監督が、個人情報取扱事業者の義務とされているが(同法第25条)、同法ガイドラインにおいては、適切な委託先の選定を行うことがその義務に含まれているとされており、安全管理措置が適切に行われている委託先を選定することとされている(「個人情報保護法ガイドライン 通則編」P53)。

また、医療情報を医療機関等の外部に委託して保存する場合には、「診療録等の保存を行う場所について」(平成14年3月29日付け医政発第0329003号・保発第0329001号厚生労働省医政局長、保険局長連名通知。平成25年3月25日最終改正。)により、本ガイドライン及び「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン(総務省・経済産業省)」を遵守しているシステム関連事業者であることが必要とされている。

5.1.2 事業者選定の基準

5.2 事業者管理

5.2.1 契約管理 【遵守事項】

① 委託契約において、委託業務の内容やシステム関連事業者の体制、システム関連事業者との責任分界、システム関連事業者における情報の取扱い等、医療機関等が負う医療情報システムの管理に関して、協働する上で認識の齟齬等が生じないように、適切な契約の締結や管理を行うよう企画管理者に指示すること。

➢ (略)ほか、委託先事業者における医療情報の取扱いの状況を把握できることが重要である。委託先事業者の個人情報の取扱いに関する遵守義務や、委託先事業者の業務に従事する者に対する教育等の実施状況などを確認し、管理しておくことが必要である。

5.2.2 体制管理 【遵守事項】

① 委託するシステム関連事業者に対して、業務実行体制を明確にし、医療情報の取扱い及び医療情報システムの管理に関して再委託を行う場合には、事前に医療機関等に情報を提供し、協議・合意形成を経た上で承認を得ること等を契約の内容に含めるよう、企画管理者に指示すること。

➢(略)特に海外のシステム関連事業者を再委託先とする場合には、個人情報保護法が求める要件を具備しない場合などもあることから、十分留意する必要がある。

(水町コメント)この要件とは何か。海外提供の話を言っている?安全管理措置のことを言っている?謎。

5.3 責任分界管理【遵守事項】

① システム関連事業者に委託を行う際の責任分界の管理に関する重要性を認識し、医療機関と委託先事業者との間での責任分界を明確にし、認識の齟齬等が生じないよう、書面等により可視化し、適切に管理することを、企画管理者やシステム運用担当者に指示すること。

➢ クラウドサービスなどを用いる場合、サービスを提供する委託先事業者とクラウドサービス事業者等の間における責任関係が複雑になることが想定される。医療機関等においては、ネットワークサービスのほか、各種クラウドサービスを利用することにより、医療情報システムに支障が生じた場合には、どのシステム関連事業者と原因究明や対策を講じるべきかが不明瞭になることがある。また、クラウドサービス事業者においても、サービスのすべてをシステム関連事業者自らのシステム等で提供しているとは限らないことから、障害等が生じた場合の原因究明に時間を要することも想定される。 ➢ そのため、利用する医療情報システム・サービスに関連する情報機器等の管理が医療機関等とシステム関連事業者のどちらにあるのかを明確にし、これに対する安全性の確保の対応の役割分担についても明らかにする必要がある。情報機器の所有者、設置責任者、その安全管理措置のための保守管理者等、それぞれが異なる可能性もあることから、事前に明確にすることが求められる。

〇企画管理編 [Management]

https://www.mhlw.go.jp/content/10808000/001102575.pdf

【はじめに】

主に医療機関等において医療情報システムの安全管理(企画管理、システム運営)の実務を担う担当者(企画管理者)を対象

オンプレかクラウドか、運用担当者の有無で読むべき箇所を教えてくれている。

1.管理体系【遵守事項】

① 医療情報システムの管理に関する法令等について理解し、医療機関等の組織全体として法令等を遵守できるよう、必要な措置を講じること。

② 委託先の医療情報システム・サービス事業者(以下「委託先事業者」という。)等に対しても①に関して必要な措置を講じるよう契約において求め、その対応状況を定期的に把握すること。委託先事業者が再委託を用いる場合も同様の対応をすること。

③ 医療機関等内における法令の遵守状況について経営層に報告し、経営層の確認を取ること。また、遵守状況に応じて必要な改善措置を講じること。

④ 医療情報システムの安全管理に係る法令等が求める内容を把握した上で、対応策を整理すること。必要に応じて、システム運用担当者と具体的な対策について検討を求めて、その結果を反映すること。

⑤ 組織における情報セキュリティ方針、医療情報の取扱いや保護に関する方針及び医療情報システムの安全管理に関する方針を策定し、経営層の承認を得ること。

⑥ ⑤で経営層の承認を得た方針を実行するために必要な体制、規程、技術的措置等の整備を行うこと。またこれらが適切に運用されているか確認すること。

⑦ 患者等からの照会に対応するために必要な医療情報システムの安全管理に関する窓口等を整備すること。

<水町コメント>またここで定義語置いてるけど、全編通して定義語整理が必要では?

1.1 安全管理に関連する法制度等

1.1.1 医療機関等における医療情報の取扱いに関する法令の遵守

ここでも行法責任が中心という記載があり、謎。

1.1.2 医療情報システムに関係する法令

関係する法令が求める内容に従って医療従事者が作成する文書等(例えば医師法における診療録)の電子媒体による保存については、「民間事業者等が行う書面の保存等における情報通信の技術の利用に関する法律等の施行等について」(平成 17 年3月31 日付け医政発第 0331009 号・薬食発第0331020 号・保発第0331005号厚生労働省医政局長・医薬食品局長・保険局長連名通知。平成28年3月31日最終改正。以下「施行通知」という。)第二の2(3)に掲げる3条件を満たす必要がある。 (参考:施行通知第二の2(3))

① 見読性の確保

必要に応じ電磁的記録に記録された事項を出力することにより、直ちに明瞭かつ整然とした形式で使用に係る電子計算機その他の機器に表示し、及び書面を作成できるようにすること。

(ア)情報の内容を必要に応じて肉眼で見読可能な状態に容易にできること。

(イ)情報の内容を必要に応じて直ちに書面に表示できること。

② 真正性の確保

電磁的記録に記録された事項について、保存すべき期間中における当該事項の改変又は消去の事実の有無及びその内容を確認することができる措置を講じ、かつ、当該電磁的記録の作成に係る責任の所在を明らかにしていること。

(ア)故意または過失による虚偽入力、書換え、消去及び混同を防止すること。

(イ)作成の責任の所在を明確にすること。

③ 保存性の確保

電磁的記録に記録された事項について、保存すべき期間中において復元可能な状態で保存することができる措置を講じていること。

また、診療録等を病院又は診療所等以外の場所に外部保存する場合は、「診療録等の保存を行う場所について」(平成14年3月29日付け医政発第0329003号・保発第0329001 号厚生労働省医政局長、保険局長連名通知。平成25年3月25日最終改正。以下「外部保存通知」という。)に従うことが求められる。

なお、サイバー攻撃の脅威が近年増大していることに鑑み、医療法施行規則(昭和23年厚生省令第50 号)第14条第2項において、病院、診療所又は助産所の管理者が遵守すべき事項として、医薬品、医療機器等の品質、有効性及び安全性の確保等に関する法律施行規則(昭和 36 年厚生省令第1号)第11 条第2項において薬局の管理者が遵守すべき事項として、サイバーセキュリティの確保について必要な措置を講じなければならないとしている。「必要な措置」としては、本ガイドラインを参照の上、サイバー攻撃に対する対策を含めセキュリティ対策全般について適切な対応を行うこととする。

表1-3に電磁的記録の保存、作成及び交付等を行うことができる文書 が、表1-4に外部保存を認める記録等が掲載。

1.2 医療情報システムの安全管理に関する方針の策定

1.2.1 情報セキュリティ方針(ポリシー)等の策定

策定する必要がある。

1.2.2 個人情報保護に関する方針の策定

策定する必要がある。

2.責任分界【遵守事項】

① 医療機関等において生じる責任の内容を踏まえて、委託先事業者その他の関係者との間で責任分界に関する取決めを行うこと。また、重要な委託等に関する責任分界については、取決めに当たり、事前に経営層の承認を得ること。

② 取決めを行う責任分界のうち技術的な部分に関しては、その具体的な内容を検討するようシステム運用担当者に指示を行い、その結果を責任分界の取決めに反映させること。

③ 責任分界を取り決める際には、あらかじめ必要な情報を収集した上で、医療機関等におけるリスク管理を踏まえた仕様の適合性に関する調整を委託先事業者等と行うこと。

④ 委託先事業者等と責任分界の取決めを行う際には、委託先事業者が提供する医療情報システム・サービスの内容を踏まえて、安全管理に関する役割分担についても取り決めること。

⑤ 委託先事業者等において複数の関係者が関与する場合には、その関係を整理し、医療機関等が直接責任分界を取り決める相手方を特定すること。また、関与する関係者への管理なども責任分界の取決めに含めること。さらに、責任分界の取決めに際しては、委託先事業者間での役割分担なども含めて、取決め内容に漏れがないよう留意すること。

⑥ 第三者提供を行う際の責任分界については、技術的な内容と手続的な部分の役割分担を含めて取り決めること。

2.1 運用管理における責任分界

2.1.1 医療機関等における責任と責任分界

責任分界の設定においては、通常時における責任を果たすための責任分界と、非常時における責任を果たすための責任分界の二つが想定される。

た責任分界を、契約書やSLA(Service Level Agreement:サービス品質保証、サービスレベル合意書)などの形で双方の拘束力ある合意文書として明らかにした上で、具体的に責任分界を踏まえた運用を行うことが求められる。

2.1.2 通常時における責任

(1)説明責任

説明責任とは、医療情報システムの運用状況等が適切に行われていること等を患者等に説明する責任である。

医療機関等は、委託先事業者に対して、提供を受ける医療情報システム・サービスが本ガイドラインを遵守した仕様や運用となっていることの説明を求めることができるよう、委託先事業者と取決めを行う必要がある。 例えば、医療情報システム・サービスの採用に際しては、システム関連事業者からサービス仕様適合開示書等の提供などを受けることになるが、当該文書の中に本ガイドラインを遵守している旨(あるいは遵守できていない部分がある場合はその旨)を記載することを求めるほか、委託決定後も必要に応じて当該遵守状況を示す資料の提供を求めることができる旨の取決めを行うことが求められる。(なお、このような説明責任に関する分担の取決めがない場合には、医療機関等は自ら委託している医療情報システム・サービスの運用状況に関する説明のための資料を用意することが必要となる。)

(2)管理責任

医療機関等における管理責任とは、医療情報システムの運用管理を医療機関等が適切に行う責任である。特に再委託を行う場合、再委託先事業者の管理だけではなく選定などについても、委託先事業者と適切に分担することが求められる。

委託先事業者に対して、委託先事業者の運用状況の報告資料の提供や、委託先事業者による再委託が行われる場合には再委託先事業者も含めた責任分界についての取決めを行うことが求められる。

(3)定期的な見直し、必要な改善を行う責任

企画管理者は、委託先事業者に対して、委託しているサービスの特徴に応じて、必要であれば自発的な対策の見直しを求めるなどの項目を、SLA等に含めるなどの対応を行うことが求められる。

2.1.3 非常時における責任

医療機関が負う非常時における責任としては、

・情報セキュリティインシデントの原因・対策等に関する説明責任

・善後策を講ずる責任 が挙げられる。

(1)情報セキュリティインシデントの原因・対策等に関する説明責任

対外的な説明に関しても、専門的な見地からの対応が求められることもあるため、医療機関等とシステム関連事業者との間での分担等の取決めを行うことが求められる。 企画管理者は、対外的説明の範囲や内容などをあらかじめシステム関連事業者と取り決めておく必要がある。

<水町コメント>事前の段階では、具体的にどう分担取り決めるかが難しい気がする。結局、委託事業者は技術面含め医療機関等に協力をする条項を入れるぐらいにしかならないのでは。

(2)善後策を講ずる責任

責任分界についても医療機関等と委託先事業者とであらかじめ取り決めておく必要がある。具体的には、情報セキュリティインシデント発生後から収束に至るまでの期間の対応における分担や協力の内容に関して、あらかじめ委託先事業者と取り決めておくことで、的確かつ迅速な原因究明が可能となるとともに、究明された原因に応じた再発防止策を講じる際の分担や協力についても取り決めておくことで、情報セキュリティインシデントの発生後、システム関連事業者への医療情報システム・サービスの委託を継続する場合に、再発防止策を含むインシデントを踏まえた委託内容の更新を的確かつ迅速に行うことが可能となる。

<水町コメント>これも、そんなに事前に細かくは取り決められず、再発防止策も、費用次第なところがあるからその役割分担を事前にも決められずって感じになりそう。このGL作るときは、いったいどういうことを想定していたんだろう。

2.1.4 リスク分析を踏まえた要求仕様適合性の確認への対応

責任分界を定めるに際しては、その前提としてそれぞれが負うことが想定されるリスクの内容について、合意を得るための調整を行うことになる。 実際には、システム関連事業者が提供する情報やサービス仕様適合開示書等の内容を踏まえて、遵守している対策項目等の状況が医療機関等で求める内容と乖離があるかどうかを把握し、乖離がある場合にはその部分についてどのように対応するのかを両者で協議し、合意した上で、医療情報システム・サービスの提供を受けることが想定される。 企画管理者は、このような要求仕様適合性の調整・確認に必要な情報をシステム関連事業者から収集し、必要な調整を行った上で、責任分界に関する取決めを行うことが求められる。

<水町コメント>これも現実的に難しそうである。

2.2 責任分界の決め方

2.2.1 委託と第三者提供における責任分界

2.2.2 委託における責任分界(複数事業者が関与する場合を含む)

(1)複数のシステム関連事業者に対する委託を含む場合の責任分界

医療機関等がシステム関連事業者に医療情報システム・サービスを委託する場合として、複数のシステム関連事業者が関わる場合があり、具体的には医療機関等が複数のシステム関連事業者の提供するサービスを組み合わせて利用する場合と、一システム関連事業者が複数のサービスを組み合わせて提供するサービスを利用する場合などが想定される。 前者はシステム関連事業者間の責任分界の取決めにも医療機関等が関与していく必要があり、システム関連事業者の数だけ対応が必要となることから、一般的には後者の形態でのサービスの利用を行い、責任分界を定めることが望ましい。 企画管理者はこれらの場合について、各事業者に必要な対応を依頼できるよう、責任分界について契約やSLAなどにおいて取り決めることが求められる。

(2)医療機関等が利用するサービスの類型による責任分界

医療機関等が利用するサービス類型により、医療機関等が直接管理できる医療情報システムの範囲が異なる場合がある。 (略)例えば SaaS を利用する場合には、医療情報システムのうち、アプリケーション部分の管理や責任をシステム関連事業者に委ねることになるため、アプリケーション部分に関する安全管理ガイドラインの遵守状況を確認するに当たって、システム関連事業者との責任分界の検討は必要となる。 このように、利用するサービスの内容により、それぞれが負うべき責任の内容が異なるため、企画管理者は、委託により医療機関等が行うべき安全管理のうちどの部分の責任をどちらが負うのかといった責任分界を取り決めるとともに、それぞれが対応する安全管理の具体的な内容についてシステム関連事業者と取り決めることが求められる。

クラウドサービスなどを利用する場合には、利用者側でもルールの策定や設定等の役割などを果たすことが求められる。このような役割分担については、「クラウドサービス提供・利用における適切な設定に関するガイドライン」などでも示されている。システム運用担当者は、このような資料を参考にして、システム関連事業者との技術的な役割分担についても調整することが求められる。

<水町コメント>現実的にはクラウド利用時の責任分解は難しそう。

2.2.3 第三者提供における責任分界

医療機関等と提供先の第三者との間で責任分界を取り決めることになる。この場合、医療情報データの送信、受信に係る責任分界など技術的対策に関する内容のほか、医療情報の提供に係る法律上の義務への対応(第三者提供に関する手続等)の分担なども確認する必要がある。

3.安全管理のための体制と責任・権限【遵守事項】

① 医療情報システムの安全管理の責任を担う者としての位置付け、その業務範囲と権限を明確にし、その内容について経営層の承認を得ること。

② 情報システム管理委員会等の組織が構成されている場合には、その業務内容、権限等の運営に関する規程等を策定し、経営層の承認を得ること。

③ 安全管理に関する技術的な対応を行う担当者を任命し、その業務内容、権限、業務上の義務等を明確にし、経営層の承認を得ること。

④ 非常時の対応を想定して、安全管理に必要な体制を構築すること。特に医療機関等において発生した情報セキュリティインシデントに対処するための体制として情報セキュリティ責任者(CISO)やCSIRTなどの要否を検討し、必要な措置を講じ、その結果を経営層に報告し、承認を得ること。

⑤ 法律上の対応を含め医療情報の漏洩等が生じた際の必要な体制の構築や手順の策定等の必要な措置を講じ、その結果を経営層に報告し、承認を得ること。

⑥ 医療機関等内における医療従事者や職員等に対して、医療情報の安全な取扱いに必要な教育や訓練を講じるための体制を整備すること。

⑦ 医療情報の取扱いに関して委託等を行う場合には、委託先事業者を含めた安全管理に関する体制を整備すること。

⑧ 医療情報の取扱いの安全性が確保できるよう、内部検査及び監査等の体制を構築すること。

⑨ 患者等からの相談や苦情への対応を行うための体制を構築すること。

⑩ ①~⑨までの対応においては、整備した内容を可視化できるようにすること。

3.1 医療情報システムの安全管理体制の構築

3.1.1 医療情報システムの安全管理のための企画管理者の設置

3.1.2 企画管理者の業務範囲と権限

具体的な企画管理者の業務範囲としては、医療機関等の医療情報システムの安全管理について、

・経営層が行う管理をサポートするために必要な資料の作成や報告

・日常的な医療情報システムの安全管理 が想定される。

また、これらを行うのに必要な承認権限等を有することが想定される。

<水町コメント>記載ぶりが謎ではあるが、発注側責任者で発注側経営層に報告できる立場の人ということか。

3.1.3 情報システム管理委員会の業務範囲と権限

必ずしも設置が求められるものではない。

3.1.4 担当者の任命、業務範囲、権限

企画管理者は、医療情報システムの安全管理のうち特に技術的な対応を行う担当者を任命し、経営層の承認を得る必要がある。

担当者の権限としては、技術的な対応のうち、通常時における運用に関する判断権限を有するほか、非常時における一次対応の判断権限などを有することが想定される。そのほか、技術的な対応のうち重要なものについては、企画管理者へ協議あるいは報告を行い、対応することが想定される。

3.1.5 非常時の体制・CSIRT等の整備

サイバー攻撃に対しては情報セキュリティ責任者(CISO(Chief Information Security Officer)) の配置や、CSIRT(Computer Security Incident Response Team)の構築が有効とされており、企画管理者はこれらの整備の要否や、必要な場合にはその構成や非常時の対応内容などについて検討し、経営層の承認を得ることが求められる。

また、医療情報の漏洩が生じた場合も、法令上必要な対応(個人情報保護法に基づく漏洩等の報告など)や説明責任の実施等の必要な措置を講じる必要があるため、医療情報の漏洩が生じた場合の対応体制や手順等を整備して、経営層の承認を得ることが求められる。

3.1.6 医療機関等の内部における職員等に対する教育・訓練等の体制

3.1.7 委託等における安全管理の体制

企画管理者は、委託等における安全管理を行うため、委託先事業者については、委託先事業者の運用等の体制や連絡体制を明確にするほか、運用状況を定期的に把握するために必要な体制を整備する必要がある。

3.1.8 監査体制の整備と監査責任者の設置

3.1.9 患者等からの苦情・質問の受付体制

「医療・介護関係事業者における個人情報の適切な取扱いのためのガイダンス」では、医療機関等が患者などに対して説明責任を果たすためには、個人情報の取扱いに関し患者等からの問い合わせや苦情への対応等を行う窓口機能等を整備することが必要とされている。

3.1.10 体制整備の可視化

4.医療情報システムの安全管理において必要な規程・文書類の整備【遵守事項】

① 医療機関等が医療情報システムの安全管理に関して定める各種方針等を実現するために必要な規程等の整備を行い、経営層の承認を取ること。

② 規程等に基づいて、医療情報の取扱いや医療情報システムの構築、運用を行うために必要な規則類の整備を行うこと。規則類は必要に応じて見直しを行うこと。

③ 医療情報システムの構築、運用における通常時の対応に必要なマニュアル類や各種資料の整備を担当者に指示し、確認すること。

④ 非常時における医療情報システムの運用等に関するマニュアル類や各種資料の整備を担当者に指示し、整備状況を確認の上、経営層に報告すること。

4.1 運用管理において必要な文書の体系(方針、規程、規則、マニュアル等)

4.2 規程の整備(運用管理規程ほか)

医療情報システムの安全管理に関するものとして、

・組織規程

・個人情報保護規程

・運用管理規程

・人事・権限規程(認証との関係で対応)

などが挙げられるほか、

・情報管理に関する規程

・資産管理に関する規程

・監査に関する規程

等についても組織の方針に応じて整備することが想定される。

4.3 規則等の整備

規則類は、主に通常時における運用に必要なルールを明文化したものであり、規程を踏まえて具体的な内容を定めるものである。

4.4 マニュアル等及び各種資料の整備

マニュアル等のうち、医療情報システムの利用の手続に関する内容(システム利用期間や利用権限の設定など)については、企画管理者と担当者とで分担して作成し、医療情報システムの操作等の利用に関する内容のシステム設定作業については、企画管理者が担当者に作業に係る権限移譲を行うなどして設定する。

そのほか、医療情報システムに関する資料(仕様書、システムに関連するドキュメント(設計書、プログラム開発資料等)、システムの全体構成図、ネットワークの構成図、各システムの担当責任者(委託の場合には、委託先事業者の責任者等)など、運用等に必要な資料については、企画管理者が担当者に対して、適切に整備した上で最新の状態に更新をするよう指示することが求められる。

5.安全管理におけるエビデンス【遵守事項】

① 医療情報システムの安全管理の状況を把握するために必要な証跡について整理し、当該証跡の整備について必要な対応を行うこと。

② 証跡の整備に当たっては、証跡により管理する安全管理の対象の目的や特性に応じたものとすることに留意すること。また証跡の改ざん等を防止する措置を講じること。

③ 収集した証跡に対するレビュー等を行い、医療情報システムの安全管理の状況を把握し、必要があれば証跡の整備に関する改善を行うこと。

④ 法令で求められる医療情報の管理に関する証跡を、必要に応じて、説明責任等を果たせるように管理すること。

5.1 証跡の整備の目的

5.2 整備する証跡の種類

証跡については、あらかじめシステムの利用に際して必要な手続などが適切に行われていることを確認するためのもの(例、ID申請)と、システムログのように、利用されている医療情報システム等が自動的に記録するものが挙げられる。

過大に収集することにより、運用上の負担が課題となり、結果として医療情報システムが適切に運用できないことも想定される。 企画管理者は、このような特性を理解した上で、担当者と協議して、リスク評価などを踏まえて、適切な証跡を適宜選択して整備することが求められる。

<水町コメント>役所のGLには珍しいタイプの非常に現実的に参考になる記載で良いと思う。

5.3 証跡のレビュー

レビューする対象が多いことなどで作業負担が大きくなる場合があるほか、発見までの間に不正な利用が継続してしまうなどのリスクがあることから、レビューの対象や周期などについては、バランスを勘案する必要がある。そのため企画管理者は、担当者と協議の上でレビューの対象や周期などを決定することが求められる。

5.4 証跡の管理

改ざんや変更などがなされないように、適切な管理が求められる。

6.リスクマネジメント(リスク管理)【遵守事項】

① 医療機関等内でリスクマネジメントが適切に実施されているかどうかを管理し、その状況を経営層に報告すること。また、リスクマネジメントに不備がある場合には、改善策を検討して必要な措置を講じること。

② 医療情報システムで取り扱う医療情報及び関連する情報を全てリストアップし、安全管理上の重要度に応じて分類し、常に最新の状態が維持されていることを確認すること。

③ 医療情報システムで取り扱う情報及び関連する情報に関するリストを作成し、必要に応じて速やかに確認できる状態で管理すること。

④ 安全性が損なわれた場合の影響の大きさに応じて医療情報システムで取り扱う情報及び関連する情報の安全管理上の重要度を分類すること。

⑤ ②~④を踏まえて、リスク分析やリスク評価を、担当者と協働して行うこと。

⑥ 経営層がリスク評価を踏まえたリスク判断をする際に必要な資料を整理すること。

⑦ リスク評価の結果、リスク管理の方針に関する説明責任に関する資料等を整理し、経営層が説明責任を果たすために必要な対応を行うこと。

⑧ リスク評価の結果を経営層に報告し、承認を得ること。また承認を踏まえて安全管理対策を講じること。

⑨ PDCA(Plan-Do-Check-Act)モデルに基づく ISMS(Information Security Management System:情報セキュリティマネジメントシステム)を構築し、管理すること。また、ISMSが適切に実施されていることを確認し、経営層にその状況を報告すること。

⑩ PDCA モデルの実施において不備等が認められる場合には、その原因を確認した上で改善策を講じ、経営層に報告し、承認を得ること。

6.1 運用管理におけるリスクマネジメント

6.1.1 リスクマネジメントの役割

6.1.2 リスクアセスメント(リスク分析、リスク評価)の役割

6.2 ISMS(Information Security Management System:情報セキュリティマネジメントシステム)

<水町コメント>重要だが実施されていないことも多そう。特に情報のリストアップ、重要度分類は本当は重要だけど実施されていないことも多そうな気がする。

7.安全管理のための人的管理(職員管理、事業者管理、教育・訓練、事業者選定・契約)【遵守事項】

① 医療情報を取り扱う者を職員として採用するに当たっては、雇用契約に雇用中及び退職後の守秘・非開示に関する条項を含める等の安全管理対策を実施すること。

② 個人情報の安全管理に関する職員への教育・訓練を採用時及び定期的に実施すること。また、教育・訓練の実施状況について定期的に経営層に報告すること。

③ 医療機関等の事務、運用等を外部の事業者に委託する場合は、委託契約の契約書に守秘・非開示に関する内容を含めること。

④ ③の委託契約の際に、当該委託先事業者の就業規則等に①及び②の対応を含めるよう求めること。

⑤ 外部の事業者との契約に基づいて医療情報を外部保存する場合、以下の対応を行うこと。重要度の高い委託の場合は、経営層に丁寧に報告し、承認を得ること。

- 保存した医療情報の取扱いに関して監督できるようにするため、外部保存の委託先事業者及びその管理者、電子保存作業従事者等に対する守秘義務に関連する事項やその事項に違反した場合のペナルティを契約書等で定めること。

- 医療機関等と外部保存の委託先事業者を結ぶネットワークインフラに関しては、委託先事業者にも本ガイドラインを遵守させること。

- 総務省・経済産業省の定めた「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」を遵守することを契約等で明確に定め、少なくとも定期的に報告を受ける等して遵守状況を確認すること。

- 外部保存の委託先事業者の選定に当たっては、システム関連事業者の情報セキュリティ対策状況を示した資料を確認すること。(例えば、「医療情報を取り扱う情報システム・サービスの提供事業者における安全管理ガイドライン」における「サービス仕様適合開示書」の提供を求めて確認することなどが挙げられる。)

- 外部保存の委託先事業者に、契約書等で合意した保守作業に必要な情報以外の情報を閲覧させないこと。

- 保存した情報(Cookie、匿名加工情報等、個人を特定しない情報を含む。本項において以下同じ。)を独断で分析、解析等を実施してはならないことを契約書等に明記し、外部保存の委託先事業者に遵守させること。

- 保存した情報を外部保存の委託先事業者が独自に提供しないよう、契約書等で情報提供のルールについて定めること。外部保存の委託先事業者に情報の提供に係るアクセス権を設定する場合は、適切な権限を設定させ、情報漏洩や、誤った閲覧(異なる患者の情報を見せてしまう又は患者に見せてはいけない情報が見えてしまう等)が起こらないよう求めること。

- 保存された情報を格納する情報機器等が、国内法の適用を受けることを確認すること。

⑥ 外部保存の委託先事業者を選定する際は、少なくとも次に掲げる事項について確認すること。

a 医療情報等の安全管理に係る基本方針・取扱規程等の整備状況

b 医療情報等の安全管理に係る実施体制の整備状況

c 不正ソフトウェア等のサイバー攻撃による被害を防止するために必要なバックアップの取得及び管理の状況

d 実績等に基づく個人データ安全管理に関する信用度

e 財務諸表等に基づく経営の健全性

g 「政府情報システムにおけるクラウドサービスの利用に係る基本方針」の「セキュリティクラウド認証等」に示す下記のいずれかの認証等により、適切な外部保存に求められる技術及び運用管理能力の有無

・政府情報システムのためのセキュリティ評価制度(ISMAP)

・JASAクラウドセキュリティ推進協議会CSゴールドマーク

・米国 FedRAMP

・AICPA SOC2(日本公認会計士協会 IT7号)

・AICPA SOC3(SysTrust/WebTrust)(日本公認会計士協会 IT2号)

上記認証等が確認できない場合、下記のいずれかの資格を有する者による外部監査結果により、上記と同等の能力の有無を確認すること

・システム監査技術者

・Certified Information Systems Auditor ISACA 認定

h 医療情報を保存する情報機器が設置されている場所(地域、国)

i 委託先事業者に対する国外法の適用可能性

⑩ 外部保存の委託に当たり、あらかじめ患者に対して、必要に応じて個人情報が特定の外部の施設に送付・保存されることについて、その安全性やリスクを含めて院内掲示等を通じて説明し、理解を得ること。

⑦ 医療情報の外部保存の委託先事業者との契約には、以下の内容を含めること。

- 委託元の医療機関等、患者等の許可なく保存を受託した医療情報を分析等の目的で取り扱わないこと。

- 保存を受託した医療情報の分析等は正当な目的の場合に限り許可されること。

<水町コメント>これもものすごく重要だけど、実際にはやられていないことがそこそこある気がする。

7.1 職員管理

7.2 委託先事業者管理

7.3 教育・訓練

7.4 委託先事業者選定

「外部保存通知」も参照。

7.5 外部保存・外部委託の終了

外部保存の開始時に、保存の期限等の保存期間に関する条件が明確に示されている必要があり、外部保存の終了は、この条件に基づいて適切に実行されなければならない。期限には具体的な期日が指定されている場合もあれば、「一連の診療の終了後○○年」といった一定の条件が示されている場合も想定される。

医療情報の外部保存を委託する医療機関等は、委託先事業者に保存されている医療情報を定期的に確認し、外部保存を終了しなければならない医療情報が、速やかかつ厳正に処理されているかを監査しなくてはならない。また、委託先事業者も、委託元の医療機関等の求めに応じて、保存している医療情報を厳正に取り扱い、保存の終了を適切に処理している旨を委託元の医療機関等に明確に示す必要がある。

外部保存の保存期間や外部委託の終了に伴う医療情報の破棄や返却に関する規定は、外部保存を開始する前に委託元の医療機関等と委託先事業者との間で取り交わす契約書にも明記をしておく必要がある。また、実際の破棄や返却に備えて、事前に医療情報の破棄や返却等の手順を明確化した資料等を作成しておくべきである。 (略)

患者の医療情報に関する検索サービスを実施している場合は、検索のための台帳やそれに代わるもの、及び検索履歴等も厳正な取扱いの後に破棄されなければならない。 委託元の医療機関等及び委託先事業者は、医療情報の破棄に関しては、可搬媒体で保存している場合でも責任を持って対応する必要がある。

7.6 患者への説明等

8.情報管理(管理、持ち出し、破棄等)【遵守事項】

① 医療機関等において保有する医療情報の管理、医療機関等外への持ち出し、破棄等の方針と手順等を含む情報管理に関する規程等を定め、当該規程等に基づいて適切に医療情報を管理すること。

② 医療機関等において保有する医療情報の管理において、各医療情報に関する管理責任者を定め、適切に管理するよう指示すること。また、管理責任者から管理状況に関する報告を受け、必要に応じて改善を指示すること。

③ 医療情報が保存されている場所等については、記録・識別、入退室の制限等の管理を行うこと。また、医療情報の保管場所には施錠等の対応を行うこと。

④ 医療機関等における医療情報の管理状況を把握し、経営層の承認を得ること。管理状況の把握のため、医療機関等で保有する医療情報について定期的な棚卸や管理実態の確認を行うこと。特に患者に関する情報は、患者ごとに識別できるよう、管理すること。

⑤ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、リスク評価に基づいて、医療情報の持ち出しに関する対応方針や、持ち出す情報、持ち出し方法や管理方法について情報管理に関する規程で定めること。

⑥ 医療機関等外への医療情報の持ち出しに関する手順等を定める際は、医療情報を記録した媒体や情報機器を用いる持ち出しのほか、ネットワークを通じて外部に医療情報を送信し、又は外部から医療情報を保存する場所等にネットワークを通じて医療情報の閲覧や受信・取り込みを行う場合も想定すること。

⑦ 持ち出した医療情報を格納する(外部からアクセスして格納する場合を含む。)記録媒体や情報機器の盗難、紛失が生じた際の対応について情報管理に関する規程に定めること。

⑧ 医療機関等の外部からのアクセスについて、許諾対象者、許諾条件やアクセス範囲等、許諾を得るための手順等を定めること。

⑨ 患者等に情報を閲覧させるために医療情報システムへのアクセスを許可する場合には、患者等に対して、情報セキュリティに関するリスクや情報提供目的について説明を行い、それぞれの責任範囲を明確にすること。

⑩ 医療情報の持ち出し状況について定期的なレビューを行い、持ち出し状況の適切な管理を行うこと。

⑪ 医療情報の破棄に関する手順等を定める際は、情報種別ごとに破棄の手順を定めること。当該手順には破棄を行う条件、破棄を行うことができる職員、具体的な破棄方法を含めること。

⑫ 保存等を委託している医療情報を破棄する場合、委託先事業者に対して、医療情報の破棄等(格納する記録媒体・情報機器等の破壊含む)を行ったことについての証跡等の提出を求めること。システム関連事業者のサービス等の性格上、破棄等を行ったことの証跡の提出を求めることが困難な場合には、当該事業者における破棄等の手順等の提供を求め、委託先事業者における破棄の手順等が、医療機関等が定める破棄の手順等に適合するよう、事前に協議した上で、委託契約等の内容にも含めること。

8.1 情報管理

8.1.1 情報管理方針の整備

8.1.2 情報管理の手順

8.1.3 情報の安全管理状況の報告

患者の取り違え等の様々なリスクを避ける。

8.2 医療情報の持ち出し

8.2.1 医療情報の持ち出し手順等の策定

8.2.2 記録媒体・情報機器等による持ち出し

企画管理者は、記録媒体・情報機器等による医療情報の持ち出しに際しては、

・医療情報の持ち出しが可能となる記録媒体や情報機器等を限定

・医療情報の持ち出しに対する手続等を策定

・記録媒体・情報機器等を医療機関等に持ち帰った場合のそれらの確認に関する手続等の策定

等を行うことが求められる。

さらに、ネットワークを通じて外部保存を行い、外部保存の委託先事業者においてこのデータを可搬媒体に保存する場合も、同様の対策を講じるよう委託先事業者に求めることも必要となる。

8.2.3 ネットワークサービスを用いた持ち出し

企画管理者は、医療情報の持ち出しが可能なネットワークサービスについては、企画管理者が承認したもののみを利用できる措置を講じることが必要となる。その上で、ネットワークサービスを通じた医療情報の持ち出しに関する手順やルール等を定めることが求められる。

8.2.4 外部からのアクセスによる持ち出し

リモート保守のみではなく、以下なども含まれる。

・ 医療機関等の職員が、訪問先やテレワークなどにより、医療機関等が管理する端末等を通じてアクセスする場合

・ 患者等が、自宅等から自らの情報にアクセスする場合

・ 医療機関等が保有する医療情報システムに対して、システム関連事業者が外部からアクセスして保守等を行う場合 等

企画管理者は、このような外部からのアクセスによる医療情報の参照や利用について、これを認めるかどうか、認める場合にはどのような場合に認めるか、認める際の条件や制限、技術的な対応による安全管理対策などについて整理し、規則や手順を策定する必要がある。また、技術的な対応による安全管理対策については、担当者に具体的な内容の検討を指示することも求められる。 患者等が自らの情報にアクセスする場合には、患者に対して必要な説明を行い、責任範囲等を明らかにすることも必要となる。

8.2.5 持ち出した医療情報を格納する記録媒体等の紛失等への対応

企画管理者は情報管理規程や運用管理規程等において、初期対応などについて定めておく必要がある。例えば、紛失等が発覚した場合の連絡先や対応手順、対応方法などについてあらかじめ整理することが求められる。

8.2.6 持ち出し状況のレビュー

8.3 医療情報の破棄

8.3.1 破棄の手順等の策定

手順の策定が必要となる。当該手順には、情報種別や管理形態(紙媒体、システム管理等)、また破棄対象が情報だけか、記録媒体も対象かなどの違いに応じた内容を示すことが求められる。

8.3.2 外部保存をシステム関連事業者に委託している場合の対応

企画管理者は、破棄されたことを確認できる証跡の提供を、委託先事業者に求める必要がある。

クラウドサービスの場合など、破棄の証明を行うことが難しい場合もある。その場合、破棄の手順や実際に行った処理に関する証跡の提供など、証明に代替する対応を委託先事業者に求めることになる。その上で、委託先事業者における破棄の手順や基準が、医療機関等が定める破棄の手順や基準に適合するよう、事前に協議した上で、委託契約等の内容にも含めることが求められる。

9.医療情報システムに用いる情報機器等の資産管理【遵守事項】

① 医療情報システムにおいて用いる情報機器等の資産管理を行うのに必要な規程その他の資料を整備し、その管理を行うこと。(なお、情報機器等には、物理的な資産のほか、医療情報システムが利用するサービス、ライセンスなども含む。)

② 医療機関等が管理する情報機器等について、台帳管理等を行うこと。台帳管理等の対象は、医療機関等内部の購入部署や購入形態に関わらず、医療情報システムで利用する情報機器等全てとすること。

③ 台帳管理されている医療情報システムに用いる情報機器等の棚卸を定期的に行い、存在確認を行うこと。また担当者と協働して、滅失状況などについても適宜確認すること。

④ 医療情報システムにおいて利用する情報機器等が、安全管理の観点から利用に適した状況にあることを定期的に確認すること。確認にあたっては、システム運用担当者に対して、情報機器等における状況(ソフトウェアやファームウェアのアップデートの状況、脆弱性に関する対応状況等)を確認するよう指示し、報告を受け、適宜必要な対応を行うこと。

⑤ 医療情報システムが利用するサービスに関して、安全管理の観点から、利用に適した状況にあることを定期的に確認すること。確認にあたっては、システム運用担当者に対してサービスにおける状況(サービスの機密性、クラウドサービス等における可用性、システム関連事業者が示す規約内容の変更状況等)が適切なものとなっていることを確認するよう指示し、報告を受けた上で、必要があれば契約変更等の対応を行うこと。

⑥ 医療機関等が管理しない情報機器で、医療情報システムに用いるもの(例えばBYOD(Bring Your Own Device:個人保有の情報機器)の利用による端末)について、利用を許諾する条件や、利用範囲、管理方法等に関する内容を規程等に含めること。また、これに基づいて利用される情報機器等について、利用の許諾状況も含めて、医療機関等が管理する情報機器同様に、台帳管理等を行うこと。

⑦ 医療情報システムで利用する情報機器等の資産管理状況を把握した上で、経営層に報告し、承認を得ること。

<水町コメント>これも重要だけど、なかなか全部をやり切るのは難しい。大企業でないとなかなか難しいように思う。そして⑤は大企業でもやっていないようにも思う。

9.1 情報機器等の台帳管理

9.2 情報機器等の安全性の確認

必要なファームウェアの更新や脆弱性対策、EOS(End of Sale, Support, Service:販売終了、サポート終了、サービス終了)の対象となっていないことなどを確認することが重要である。

安全性の確認は、情報機器だけではなく、利用するサービスも対象である。サービスの場合、当該サービスを提供するシステム関連事業者に対して、利用に適した状況にあることを定期的に確認する旨、委託契約等に含めることなどが想定される。

また、クラウドサービスなどのサービスの場合は、サービス内容によっては、利用できる情報システムの容量などが定められていることなどにより、必要な容量を確保できないなどといった、可用性の観点から考えられるリスクも想定される。システム関連事業者に対しては、このような観点からの確認も適宜求めていく必要がある。

9.3 情報機器等の資産管理状況の報告

10.運用に対する点検・監査【遵守事項】

① 医療機関等における医療情報システムの安全管理が適切に行われていることを把握するため、運用の点検を行うこと。技術的な対応に関しては、担当者に点検を命じ、その報告を受け、確認すること。点検に際しては、各規程、手順等による運用が適切に行われていることを、「5.安全管理におけるエビデンス」で整備した証跡に基づいて確認し、必要があれば改善を行うこと。

② 医療情報システムの取扱いを委託している場合は、委託先事業者において医療情報システムの安全管理が適切になされていることを、委託先事業者からの報告に基づいて確認すること。医療情報システム・サービスの性格上、報告に基づく確認が難しい場合は、SLA に対する評価等の中で確認すること。

③ 医療情報システムの取扱いに関する点検結果を、経営層に報告し、承認を得ること。

④ 医療情報システムの取扱いの安全管理の状況を客観的に把握するために、定期的に、医療機関等内の企画管理者や担当者から独立した組織又は第三者による監査を実施すること。監査の実施に際しては、監査方針と監査計画を策定の上、経営層の承認を得ること。また、監査結果については、経営層に報告し、承認を得ること。監査結果における指摘事項を踏まえて、適宜管理の見直し等を図ること。

10.1 運用に対する点検

<水町コメント>記載は正論なんだけど、SLAに対する評価というのが難しい気が。

10.2 運用に対する監査

<水町コメント>記載は正論なんだけど、大企業並みでないと難しい気も。

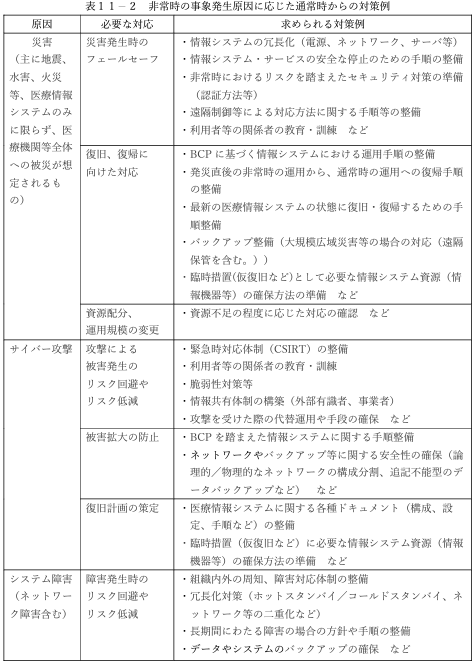

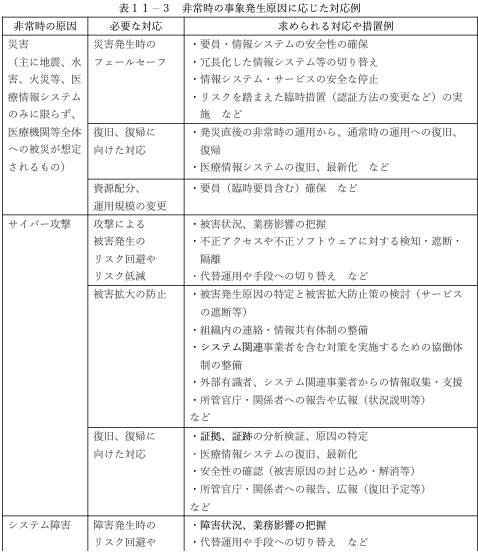

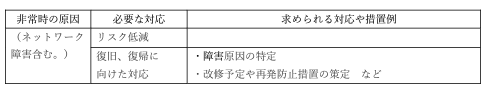

11.非常時(災害、サイバー攻撃、システム障害)対応とBCP策定【遵守事項】

① 医療情報システムの安全管理に関して、非常時における対応方針と対応手順・内容の整理を行い、経営層の承認を得ること。対応方針には、非常時の定義のほか、通常時への復旧に向けた計画を含めること。

② 医療機関等が定める非常時の定義や BCP(Business Continuity Plan:事業継続計画)との整合性を確認して対応方針を策定すること。

③ 非常時において、法令で求められる対応を事前に整理し、非常時に速やかに対応できる体制を講じること。

④ 各種規程等に非常時における対応手順・内容も含めること。

⑤ 非常時における安全管理対策について、担当者に対策の実装と対策を踏まえた文書の整備を指示し、確認すること。

⑥ 非常時における対応に関して、医療機関等の職員、外部の関係者等に対する教育を行うほか、定期的に訓練を実施すること。訓練等の結果や評価を、適宜、非常時の対応手順等に反映させること。

⑦ 非常時への対応状況を定期的に確認し、経営層に報告の上、承認を得ること。

⑧ 非常時の事象が生じた場合、安全管理の状況を適宜把握し、経営層に報告すること。

⑨ 非常時の事象が生じた場合、関係者に対する説明責任等を果たすため、報告対応や広報対応を行うこと。

11.1 非常時における対応方針の策定

11.2 非常時に備えた通常時からの対応

<水町コメント>これはもっともなんだけど、大企業並みなので、総務・経産側GLで大部分を引き取って、厚労GLでは医療機関等が必ずやるべきことのみ記載した方が実効性が上がるのでは。余力のある医療機関等はこれをさらにやるとよいみたいな記載ぶりにしないと、そもそも厚労GLの対象範囲も膨大なんだし。

11.3 非常時の事象が生じた際の対応

<水町コメント>同上。

12.サイバーセキュリティ【遵守事項】

① サイバーセキュリティに関する組織的対策、医療機関等の職員等や委託先事業者などの対策を検討し、整理すること。技術的な対応・措置については、担当者にリスク評価を踏まえた対策の検討を指示し、状況を確認すること。

② 医療機関等において整理したサイバーセキュリティ対策を踏まえ、サイバーセキュリティ対応計画を策定し、当該計画の内容について経営層に報告し、承認を得ること。

③ サイバーセキュリティ対応計画を踏まえ、その内容を医療機関等で定める各規程や手順等に反映すること。

④ サイバーセキュリティ対応計画を踏まえ、各対策の実施状況を確認する。技術的な対応・措置については、担当者に対応計画を踏まえた文書の整備を指示し、対応状況を確認すること。

⑤ サイバーセキュリティ対応計画を踏まえた訓練を定期的に実施し、その結果を経営層に報告し、承認を得ること。また、訓練結果を踏まえ、対応計画の検証・見直しを実施し、必要に応じて対応計画等の改善を行うこと。

⑥ サイバーセキュリティ事象による非常時対応が生じた場合に情報交換等を行う関係者の情報をあらかじめ整理した上で、必要に応じて契約等を行うこと。(ここでいう関係者には、利用する医療情報システム・サービスのシステム関連事業者をはじめ、報告対象となる行政機関等、その他必要に応じて助言等の支援を求める外部有識者等が含まれる。)

⑦ サイバー攻撃を受けた(疑い含む)場合や、サイバー攻撃により障害が発生し、個人情報の漏洩や医療サービスの提供体制に支障が生じる又はそのおそれがある事案であると判断された場合には、「医療機関等におけるサイバーセキュリティ対策の強化について」(平成 30 年 10 月29 日付け医政総発1029第1号・医政地発1029第3号・医政研発1029第1号厚生労働省医政局関係課長連名通知)に基づき、所管官庁への連絡等の必要な対応を行うほか、そのために必要な体制を整備すること。また、上記に関わらず、医療情報システムに障害が発生した場合も、必要に応じて所管官庁への連絡を行うこと。

⑧ サイバーセキュリティ事象による非常時対応が生じた場合には、その状況について、定期的に経営層に報告すること。また、当該事象を踏まえ、サイバーセキュリティ対応計画の検証・見直しを実施し、必要に応じて改善を行うこと。

⑨ サイバーセキュリティ事象による非常時としての対応が生じた場合には、「11.非常時(災害、サイバー攻撃、システム障害)対応とBCP策定」に示す内容を実施すること。

12.1 サイバーセキュリティ対応計画の策定

対応計画の具体的な内容の検討に際しては、経済産業省及び独立行政法人情報処理推進機構において策定している「サイバーセキュリティ経営ガイドライン」などが参考となる。

12.2 サイバーセキュリティ対応計画の実践

<水町コメント>なんでサイバーセキュリティのみ特別に項目が立てられているのかがよくわからない。別の項目に含まれる内容ではないのか。

12.3 サイバー攻撃被害時の対応

13.医療情報システムの利用者に関する認証等及び権限【遵守事項】

① リスク評価に基づいて、医療情報システムにおける利用者の認証等及びアクセス権限に関する規程を整備し、管理すること。

② 医療情報システムで利用する認証方法が安全なものとなるよう、担当者に対して、リスク評価に基づいて適切な方法を採用することを指示し、その報告を受けること。

③ 医療機関等の内部における利用者については、医療機関等に所属することが前提となるよう管理すること。所属に関する実態を認証の仕組みにおいて適切に反映できるよう、担当者に対して、人事等の情報と整合性をとって利用者のID等を付与する等の必要な手順を作成するよう指示すること。

④ 医療情報システムの利用権限は、医療従事者の資格や医療機関内の権限規程に応じたものとなっていることが前提となるよう管理すること。資格や権限に関する実態を認証の仕組みにおいて適切に反映できるよう、担当者に対して、利用者が所属する部署等からの申請を踏まえて権限を付与し、その結果について申請部署の管理者から確認を得る等の必要な手順を作成するよう指示すること。

⑤ 医療機関等の外部の利用者について、医療情報システムの利用におけるアクセス権限とアクセス状況を管理すること。医療情報システムの利用用途とアクセス範囲、アクセス権限等をリスク評価に基づいて整理した上で、その内容に応じてIDやアクセス権限を付与すること。その具体的な手順については、担当者に作成を指示すること。

⑥ 医療情報システムの管理権限や、医療情報システム、情報機器等で用いるID等の安全管理を行うこと。管理権限については、担当者に対して、医療情報システムにおいて利用される管理権限の種類とそのID、利用が認められている者等を管理して一覧化するよう指示すること。システム等で用いるID等については、担当者に安全性の確認を指示し、必要に応じて認証に関する情報の変更等を指示すること。

⑦ 医療情報システムで利用するID等についての棚卸を定期的に行い、不要なものについては削除すること。棚卸については、担当者に具体的な手順等の策定を指示すること。また、棚卸結果を経営層に報告し、承認を得ること。

⑧ 電子カルテにおける記録の確定に関して、以下の事項を規程等に含めること。

- 入力者及び確定者の識別・認証

- 記録の確定手順、識別情報の記録の保存

- 更新履歴の保存

- 代行入力を実施する場合、代行入力を認める業務、代行が許可される依頼者と実施者

13.1 医療情報システムに共通する利用者に関する認証等及び権限

13.1.1 医療情報システムの利用者

13.1.2 医療情報システムの利用者の登録と認証

利用者の登録においては、高い強度の身元確認を行うことが必要であるとされ、対面又はこれに準じた形で確認することが求められる(注)。

(注)「Digital Identity Guidelines」(NIST SP800-63)では、身元確認は IAL(Identity Assurance Level)の強度として整理され、個人の安全への影響に鑑みると、IAL:Level 3(身元識別情報が特定された担当者の対面で確認され、身分確認の信用度が非常に高い)が望ましいとされるが、一定程度の情報セキュリティレベルが担保された環境下で管理されている医療機関等であれば、IAL:Level 2(身元識別情報が遠隔又は対面で確認され、身元確認の信用度が相当程度ある)以上が望ましいとされる。(レベル区分については「行政手続におけるオンラインによる本人確認の手法に関するガイドライン」(平成31 年2月25日CIO連絡会議決定)のレベル区分を参照。

登録されたIDを利用する際の当人認証についても、医療情報を取り扱う医療情報システムにおいては、厳格な認証方法が求められており(注)、複数(多要素)認証によること等が求められるとされる。そこで、医療情報システムでは、複数認証かこれに準じた方法や頑強性を持った方法が求められる。 企画管理者は、身元確認と当人認証の本人確認の方法について、アクセス管理に関する規程に含めるとともに、担当者に対して、これに対応した措置を講じることを指示する必要がある。

(注)「Digital Identity Guidelines」(NIST SP800-63)では、当人認証は AAL(Authentication Assurance Level)の強度として整理され、個人の安全への影響に鑑みると、AAL:Level 3(認証要求者が身元識別情報と紐付けられており、認証情報の3要素(知識情報、所持情報、生体情報)のうち耐タンパ性を有するハードウェアを含む複数要素を使うことにより、当人認証の信用度が非常に高い)以上が望ましいとされるが、一定程度の情報セキュリティレベルが担保された環境下で管理されている医療機関等であれば、AAL:Level 2(認証要求者が身元識別情報と紐付けられており、認証情報の 3 要素のうち、複数要素を使うことにより、当人認証の信用度が相当程度ある)以上が望ましいとされる。(レベル区分については「行政手続におけるオンラインによる本人確認の手法に関するガイドライン」(平成31年2月25日CIO連絡会議決定)のレベル区分を参照。)

13.1.3 医療情報システムの利用者の権限設定

医療情報システムのシステム上は利用権限が付与されているにもかかわらず、医療機関等内の個別のルールなどによって、その利用場面が限定されていたり、原則として利用しないこととされていたりする場合もある。このような場合には、システムの利用ルールについては規程等として文書化するなどにより、権限の範囲を明確にすることも重要である。

企画管理者は、このような権限設定に関するルールについても、アクセス管理に関する規程等で示すことが求められる。

13.2 電子カルテにおける記録の確定

「施行通知」では、電子カルテにおける記録の確定に関して、記録の確定、更新履歴、代行入力などに関する利用者の識別や権限等の機能の必要性を定めている。

14.法令で定められた記名・押印のための電子署名【遵守事項】

① 法令で署名又は記名・押印が義務付けられた文書において、記名・押印を電子署名に代える場合、以下の条件を満たす電子署名を行うこと。

(1) 「電子署名及び認証業務に関する法律」(平成12年法律第102号)第2条第1項に規定する電子署名を施すこと。なお、これはローカル署名のほか、リモート署名、立会人型電子署名の場合も同様である。

(2) 法令で医師等の国家資格を有する者による作成が求められている文書については、以下の(a)~(c)のいずれかにより、医師等の国家資格の確認が電子的に検証できる電子証明書を用いた電子署名等を用いること。

(a) 厚生労働省「保健医療福祉分野における公開鍵基盤認証局の整備と運営に関する専門家会議」において策定された準拠性監査基準を満たす保健医療福祉分野PKI認証局の発行する電子証明書を用いて電子署名を施すこと。 保健医療福祉分野 PKI 認証局は、電子証明書内に医師等の保健医療福祉に係る資格を格納しており、その資格を証明する認証基盤として構築されている。したがって、この保健医療福祉分野 PKI 認証局の発行する電子署名を活用すると電子的な本人確認に加え、同時に、医師等の国家資格を電子的に確認することが可能である。 ただし、当該電子署名を施された文書を受け取る者が、国家資格を含めた電子署名の検証を正しくできることが必要である。

(b) 認定認証事業者(電子署名法第2条第3項に定める特定認証業務を行う者として主務大臣の認定を受けた者をいう。以下同じ。)又は認証事業者(電子署名法第2条第2項の認証業務を行う者(認定認証事業者を除く。)をいう。)の発行する電子証明書を用いて電子署名を施すこと。その場合、当該電子署名を施された文書を受け取る者が、医師等の国家資格の確認を電子的に検証でき、電子署名の検証を正しくできることが必要である。事業者(認証局あるいは立会人型電子署名の場合は電子署名サービス提供事業者をいう。以下「14.法令で定められた記名・押印のための電子署名」において同じ。)を選定する際には、事業者が次に掲げる事項を適切に実施していることについて確認すること(ローカル署名のほか、リモート署名、立会人型電子署名の場合も同様)。

・ 事業者による利用者の実在性、本人性及び利用者個人の申請意思の確認に当たっては、 オンラインの場合、「電子署名等に係る地方公共団体情報システム機構の認証業務に関する法律」第3条第1項に規定する署名用電子証明書に係る電子署名により確認を行うこと。マイナンバーカードによる確認が行えない場合は、身分証明書と住民票等の公的証明書をスキャンしたデータ(いずれも本項と同等の電子署名(資格確認を除く)を施すこと)により確認を行うこと。郵送の場合は、身分証明書のコピー(署名又は押印(実印が捺印され、印鑑登録証明書が添えてあること ))、住民票等の公的証明書により確認を行うこと。対面の場合は、身分証明書と住民票等の公的証明書により確認を行うこと。なお、新たな技術により、医療分野の特性を踏まえた現行の本人確認に必要な保証レベルと同等のレベルが担保される方法を用いることが可能となった場合には、これを活用することも可能であるため、本ガイドライン及び関連資料を参照の上、選択・採用すること。

※ 身分証明書の確認は、公的な写真付きの身分証明書であればマイナンバーカード、運転免許証、パスポート等のいずれか1種類により、又はその他の身分証明書であれば2種類以上により行うこと。

・ 事業者による利用者の医師等の国家資格保有の確認は、

① 利用者が保健医療福祉分野PKI認証局の発行する署名用証明書を用いた電子署名を事業者へ提供することによりオンラインで行う方法

② 利用者が官公庁の発行した国家資格を証明する書類(以下「国家資格免許証等」という。)の原本又はコピー等(紙媒体の場合は、国家資格免許証等のコピーに署名又は押印(実印が捺印され、印鑑登録証明書が添えてあること)があること。電子媒体の場合は、本項と同等の電子署名(資格確認を除く)をスキャンしたデータに施すこと。)を事業者へ持参、郵送又は送信する方法

③ 利用者が電子署名による確認方法以外の電子的に国家資格等情報と連携して提示できる仕組みを用いて事業者へ提示する方法

④ 利用者の所属又は運営する医療機関等が利用者の国家資格保有の事実の立証を事業者へ行う方法

のいずれかによって利用者の登録時において確認すること(電子署名を行う都度、事業者による医師等の国家資格保有の確認を求めるものではない)。なお、①~③の場合、事業者は、資格確認に用いた国家資格免許証等のコピーや証明書等について、保存年限を定めて保存しておくこと。④の場合、次に掲げる事項が適切に行われていることについて事業者が確認を行うこと。

- 医療機関等の管理者が、自組織の実在性を事業者に対して立証すること。

- 医療機関等の管理者が国家資格保有の確認を行った者の「氏名、生年月日、性別、住所」(以下「基本4情報」という。)を事業者へ提出すること(これによって、利用者が実在性、本人性及び利用者個人の申請意思を立証した際に、国家資格保有の立証もなされたものとみなすこととする。)。

- 医療機関等による医師等の国家資格保有の立証に当たって、医療機関等が責任の主体としての説明責任を果たすため、資格確認を行った実施記録の作成を行うとともに、資格確認を実施した国家資格免許証等のコピーや利用者の基本4情報を提出した書類のコピー等について保存年限を定めて保存し、さらに医療機関等の内部の独立した監査部門による定期的な監査を行うこと。

・ 事業者が、上記の事項について、適切な外部からの評価を受けていること。

※ ①~④のいずれかによって資格確認を行った後、利用可能となった当該電子署名を利用者が他の事業者に提供した場合、提供を受けた事業者が別途資格の確認を行う必要はない。なお、この場合であっても以下の事項を行うこと。

・ 適切な外部からの評価を受けること。

・ 資格確認に用いた証明書等について、保存年限を定めて保存しておくこと。

(c) 「電子署名等に係る地方公共団体情報システム機構の認証業務に関する法律」(平成14年法律第153号)に基づき、平成16年1月29日から開始されている公的個人認証サービスを用いることも可能であるが、その場合、その署名用電子証明書に係る電子署名に紐づく医師等の国家資格が検証時に電子的に確認できること、当該電子署名を施された文書を受け取る者が公的個人認証サービスを用いた電子署名を検証できることが必要である。

2. 法定保存期間等の必要な期間、電子署名の検証を継続して行うことができるよう、必要に応じて電子署名を含む文書全体にタイムスタンプを付与すること

(1) タイムスタンプは、第三者による検証を可能にするため、「時刻認証業務の認定に関する規程」に基づき認定された事業者(認定事業者)が提供するものを使用すること。なお、一般財団法人日本データ通信協会が認定した時刻認証事業者(タイムビジネスに係る指針等で示されている時刻認証業務の基準に準拠し、一般財団法人日本データ通信協会が認定した時刻認証事業者。以下「認定時刻認証事業者」という。)については、令和4年以降、国による認定制度に順次移行する予定であることから、当面の間、認定時刻認証事業者によるものを使用しても差し支え無い。

(2) 法定保存期間中、タイムスタンプの有効性を継続できるようにするための対策を実施すること。

(3) タイムスタンプの利用や長期保存に関しては、今後も、関係府省の通知や指針の内容や標準技術、関係ガイドラインに留意しながら適切に対策を実施すること。

(4) タイムスタンプを付与する時点で有効な電子証明書を用いること。

② 電子署名に用いる秘密鍵の管理が、認証局が定める「証明書ポリシー」(CP)等で定める鍵の管理の要件を満たして行われるよう、利用者に指示し、管理すること。

14.1 法令で定められた記名・押印のための電子署名の要件

14.2 電子署名を含む文書全体に付与するタイムスタンプの要件

15.技術的な安全管理対策の管理【遵守事項】

① 物理的安全管理対策のうち医療情報及び医療情報システムを保管する場所について、リスク評価を踏まえて、その場所の選定を担当者と協働して検討し、その結果を経営層に報告の上、承認を得ること。なお、選定にあたっては、医療機関等において医療情報システムに関する整備計画等を策定している場合には、これと整合性をとること。

② 個人情報の保存場所及び入力・参照可能な端末等が設置されている区画等への入退室管理(施錠、識別、記録)を行うよう、管理内容を含む規程等を策定すること。

③ 記録媒体及び記録機器の保管及び取扱いについて、運用管理規程を作成し、適切な保管及び取扱いを行うよう関係者に周知徹底するとともに、教育を実施すること。また、保管及び取扱いに関する作業履歴を残すこと。

④ 医療情報システムが情報を保存する場所(内部、可搬媒体)を明示し、その場所ごとの保存可能容量(サイズ)、期間、リスク、レスポンス、バックアップの頻度や方法等を明確にすること。これらを運用管理規程に定め、その運用を関係者全員に周知徹底すること。

⑤ 記録媒体の劣化への対応を図るための一連の運用の流れを運用管理規程に定めるとともに、関係者に周知徹底すること。

⑥ システム運用に関する安全管理対策として必要な項目を担当者と協働して検討すること。特に医療情報システムの脆弱性(不正ソフトウェア対策ソフトウェアやサイバー攻撃含む)への対策に関する項目については、定期的に見直しを図ること。

⑦ 医療機関等において利用するネットワークについて、リスク評価を踏まえつつその選定を担当者と協働して検討し、その結果を経営層に報告の上、承認を得ること。なお、選定にあたっては、医療機関等において医療情報システムに関する整備計画等を策定している場合には、これと整合性をとること。また、ネットワークの安全性確保を目的とした実装と運用設計を行った場合には、その内容を確認の上、経営層に報告し、承認を得ること。

⑧ 保守に関する安全管理対策として必要な項目を担当者と協働して検討すること。また、必要に応じて、保守を行うシステム関連事業者と契約や SLA 等により管理項目について取決めを行うこと。

⑨ 医療情報システムの動作確認や保守においては、原則として個人情報を含む医療情報を用いないことを運用管理規程等に含めること。また、やむを得ず医療情報を用いる場合には、漏洩等が生じないために必要な対策を講じる旨を示し、その具体的な手順の策定を担当者に指示すること。

⑩ 医療情報システムで用いるシステム、サービス、情報機器等の品質を適切に管理し、必要に応じて、改善措置を講じること。品質の管理方法については、担当者と協働して検討すること。

⑪ 情報機器、ソフトウェアの品質管理に関する対応を運用管理規程で定めるとともに、具体的な手順の作成と実施を担当者に指示すること。

⑫ システム構成やソフトウェアの動作状況に関する内部監査を定期的に実施すること。

⑬ 医療情報システムが法令等で求められている要件を満たすよう適切に管理すること。特に「施行通知」、「外部保存通知」などで求める要件を満たしていることを確認し、調達においては当該要件を満たす内容とすること。具体的な確認項目や、医療情報システムにおける実装内容等については、担当者に確認の上、必要な検討を行うよう指示すること。

⑭ ①~⑬において、担当者が整備した対策について、関連規程等に反映すること。また、システム運用の実施状況については、定期的に担当者から報告を受け、その状況を把握の上、経営層に報告し承認を得ること。

<水町コメント>これもかなり厳しい事項が並ぶ。大企業でも全部やっていないところもありそうな感じではある。

15.1 技術的な対応の管理

16. 紙媒体等で作成した医療情報の電子化【遵守事項】

① 紙媒体で作成した医療情報を含む文書等をスキャナ等で読み取り、電子化する場合には、これに必要な情報機器等の条件や手順等を運用管理規程等に定めること。

② スキャナにより読み取った電子情報と元の文書等から得られる情報と同等であることを担保する情報作成管理者を配置すること。

③ 紙媒体で作成した医療情報を含む文書等をスキャナにより電子化する場合、スキャナによる読み取りに係る責任を明確にするため、作業責任者(実施者又は情報作成管理者)が電子署名法に適合した電子署名を遅滞なく行う旨を、運用管理規程等に定めること。なお、電子署名については「14.法令で定められた記名・押印のための電子署名」を参照すること。

④ 情報作成管理者に対して、スキャナによる読み取り作業が運用管理規程に基づき適正な手続で確実に実施されるために必要な措置を講じるよう指示し、その結果の報告を求めること。

⑤ 診療等の都度スキャナ等で電子化して保存する場合、情報が作成されてから又は情報を入手してから一定期間以内にスキャンを行うことを運用管理規程等に定めること。

⑥ 過去に蓄積された紙媒体等をスキャナ等で電子化して保存する場合、以下の措置を講じること。

・ 対象となる患者等に、スキャナ等で電子化して保存することを事前に院内掲示等で周知し、異議の申立てがあった場合、その患者等の情報は電子化を行わないこと。

・ 必ず実施前に実施計画書を作成すること。実施計画書には次に掲げる事項を含めること。

- 運用管理規程の作成と妥当性の評価方法(評価は、大規模医療機関等にあっては、外部の有識者を含む公正性を確保した委員会等で行うこと(倫理委員会を用いることも可))

- 作業責任者

- 患者等への周知の手段と異議の申立てに対する対応方法

- 相互監視を含む実施体制

- 実施記録の作成と記録項目(次項の監査に耐え得る記録を作成すること)

- 事後の監査人と監査項目

- スキャン等で電子化を行ってから紙やフィルムの破棄までの期間及び破棄方法

・ 事後の監査は、システム監査技術者やCertified Information Systems Auditor(ISACA認定)等の適切な能力を持つ外部監査人によって実施すること。

⑦ 企画管理者は、紙の調剤済み処方箋をスキャナ等で電子化して保存する場合、以下の措置を講じること。

・ 紙の調剤済み処方箋の電子化のタイミングに応じて、⑤又は⑥の措置を講じること。 ・ 「電子化した紙の調剤済み処方箋」を修正する場合、「『元の』電子化した紙の調剤済み処方箋」を電子的に修正し、「『修正後の』電子化した紙の調剤済み処方箋」に対して薬剤師の電子署名が必須となる。電子的に修正する際には、「『元の』電子化した紙の調剤済み処方箋」の電子署名の検証が正しく行われる形で修正すること。

⑧ 企画管理者は、運用の利便性のためにスキャナ等で電子化を行うが、紙等の媒体もそのまま保存を行う場合、以下の措置を講じること。

・ 情報作成管理者が、スキャナによる読み取り作業が適正な手続で確実に実施される措置を講じる旨を運用管理規程等に定めること。

・ 電子化した後、元の紙媒体やフィルムの安全管理を行うこと。

<水町コメント>大企業でもやっていないと思われ、これに従って紙媒体で作成した者をスキャンするのは大変だと思います。この目的が意図的又は意図しない改ざん防止であれば、もう少し項目を絞れないのか。そうしないと実効性がないような気が。

16.1 診療録等をスキャナ等により電子化して保存する場合の共通要件

16.2 診療等の都度スキャナ等により電子化して保存する場合

16.3 過去に蓄積された紙媒体等をスキャナ等により電子化して保存する場合

16.4 紙の調剤済み処方箋をスキャナ等により電子化して保存する場合

16.5 運用の利便性のためにスキャナ等により電子化を行うが、紙等の媒体もそのまま保存を行う場合